Cómo mejorar la seguridad de la red de una oficina

En una era de conectividad total en la que vivimos, es completamente imposible obtener el 100% de seguridad. Pero es posible (necesario) pasar Medidas que pueden reducir en gran medida la posibilidad de ser atacadas por computadoras Y mejora la seguridad de las redes de oficina de oficina, hogar o pequeñas empresas. Es importante garantizar nuestros dispositivos y redes; Los justos atacantes alcanzarán otros objetivos más simples.

Cómo mejorar la seguridad de la red de oficina

Si bien hay algunas medidas para tratar la mayor gama de amenazas, como el phishing o el ransomware, que son suficientes para la protección general para todo tipo de organizaciones, existe otra política de seguridad cibernética que utiliza usuarios y administradores de sistemas más avanzados y ha elegido estas políticas. DirigirPrueba la seguridad de la red como un atacante.

Este es el propósito de aquellos llamados «Pruebas de penetración»: usar las mismas herramientas que las utilizadas por «malas» para impulsar los posibles ataques cibernéticos. El uso de este tipo de herramienta para probar en su propia red tiene ventajas significativas Podemos determinar qué áreas son la «debilidad» de la red. y corregirlos antes de que otros los descubran y explotenlos.

Le proporcionamos tales mejores herramientas, no sin avisos legales correspondientes o permiso expreso a terceros que dirijan solo para usarlas en su propia red:

Wireshark

El estándar de facto ha sido más de veinte años, y el lugar más antiguo lo recordará como etéreo. También se utiliza como empresa, sistema educativo o casa Oledor,,,,,,,,,,, para Captor de paqueteDiseñado para el desarrollo del análisis y resolución de problemas de red, software y protocolos de comunicación.

Permite la visualización de la actividad del usuario en la red, como el tráfico capturado «extraño» asociado con los caballos troyanos. Se puede usar en redes Ethernet, IEEE 802.11 o PPP, y puede consultar datos capturados a través de interfaces gráficas de usuario o terminales de línea de comandos. Wireshark es gratuito y de código abierto y se puede usar para Windows, MacOS, Linux, FreeBSD y más.

Nessus

Originalmente era de código abierto y luego se convirtió en un software privado, pero aún era gratis para los usuarios nacionales con pruebas durante 7 días. Autoedición Escáner de vulnerabilidad Más popular en Internet, es utilizado por más de 27,000 organizaciones en todo el mundo. Nessus busca puertos abiertos y ataques a través de varias vulnerabilidades conocidas.

Para el uso de auditoría en su propia red nacional, la opción «Prueba insegura» debe desactivarse para evitar dañar el sistema. Funciona en Windows, Mac OS X y Linux y se puede realizar en una computadora doméstica, nube o entorno híbrido.

nmap

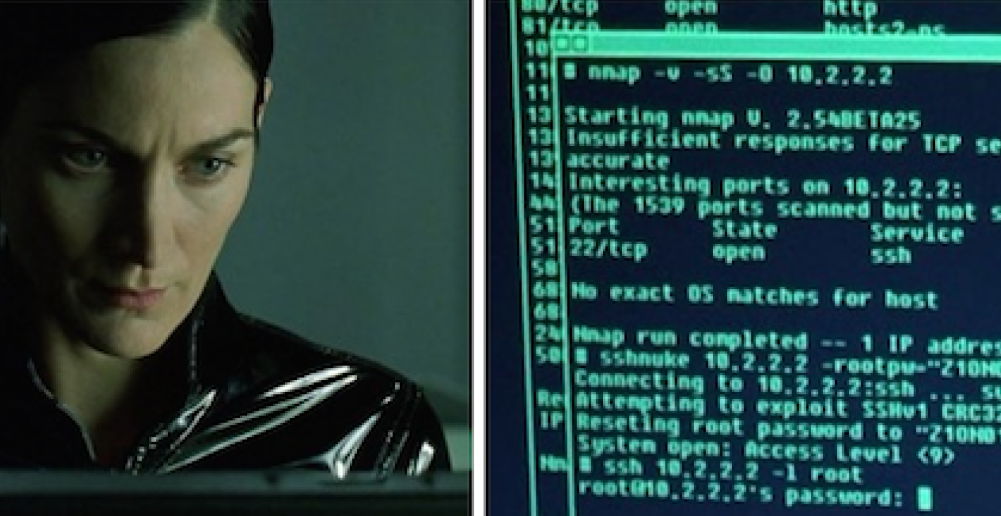

Este mapeador de red es más largo que Wireshark y es igualmente interesante, y es una de las aplicaciones importantes para los administradores de sistemas, y también es un mapeo de hackers fijo. Para la ejecución Prueba de penetraciónidentificando el puerto abierto o servicio que se está ejecutando, proporcionando respuestas informáticas a ping y, en general, auditar la seguridad de la red y posibles vulnerabilidades.

Su popularidad nos hace ver su obra en varias películas, como Matrix Reloaded o Battle Royale. NMAP funciona en Linux, Windows y Mac OS X.

Nikto2

Es uno Escáner de servidor web Se analizaron más de 6,700 archivos o programas potencialmente peligrosos y 1.250 servidores web. También verifica los elementos de configuración del servidor, como la presencia de múltiples archivos de índice, opciones de servidor HTTP e intentará identificar el servidor web y el software instalado. Los elementos y accesorios de escaneo se actualizan con frecuencia y se pueden actualizar automáticamente.

Teniendo en cuenta que los piratas de computadora han colocado el servidor web en su retina como un método de entrada de red, aprovecha una implementación insegura o un servidor Apache obsoleto. NIKTO2 es gratuito y de código abierto y se puede descargar desde el repositorio de GitHub.

attercap

Una de las aplicaciones más completas detectadas ataque intermediario En una red nacional o en cualquier LAN. Como hemos visto en grandes ataques como Logjam, es una tecnología de penetración que afecta la vulnerabilidad crítica del protocolo TLS y permite que las conexiones se reduzcan al nivel de exportación de cifrado de 512 bits para poder descifrar las comunicaciones.

Funciona en el sistema operativo principal y puede descargarlo desde su sitio web.

Caín y Abber

Esta es una herramienta Recuperación de contraseña Para sistemas operativos de Windows. Permite recuperar varios tipos de contraseñas utilizando diccionario, fuerza bruta, ataques de análisis cifrados, registro de conversación VoIP o claves de red inalámbrica de recuperación.

Además de sus capacidades de recuperación de contraseña, también puede ser útil para administradores de redes, consultores de seguridad o profesionales y puede usarse para evaluar la seguridad de nuestra red. El desarrollo se ha detenido, pero todavía funciona y puede descargarlo en múltiples sitios de Internet.

Puedes consultar la fuente de este artículo aquí